Rutronik GmbH

Rutronik GmbH

Avtor: Martin Motz

2018_265_4

Stalno naraščanje pomembnosti internetnih in daljinskih aplikacij ter trend k avtonomni vožnji povečujeta pomen kibernetske varnosti v vozilih. Kibernetsko varnost poznamo kot del vsakdana tradicionalne IT, v vozilih pa potrebni zaščitni mehanizmi še niso razširjeni.

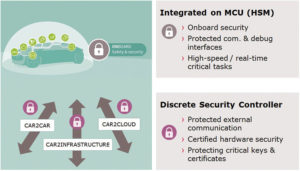

Kupci dandanes pričakujejo neomejeno razpoložljivost in omrežno povezovanje pametnih telefonov ter drugih osebnih mobilnih naprav v avtomobilu skupaj z uporabo najsodobnejše satelitsko podprte navigacije, pri čemer zahtevajo visoko kakovost in gostoto informacij prikaza – kar pomeni celostno povezovanje. Za komunikacijo bo v prihodnje potrebna tudi stalna podatkovna povezava z zunanjo infrastrukturo ali napravami (slika 1). Vozilo postaja s tem cilj za kibernetske napade in druge vdore, zato v središče stopajo zagotavljanje zaupnosti, celovitosti in pristnosti – kar zahteva dodatne zaščitne ukrepe. Različne komunikacijske enote – od zaledne opreme OEM do vozila in v posameznih krmilnikih (Electronic Control Unit – ECU) – zahtevajo varno overjanje ter zaščito pred manipuliranjem podatkov, kar zagotavljamo s kriptografskimi postopki komunikacije na podlagi varnostnih ključev.

Varnostno sidro

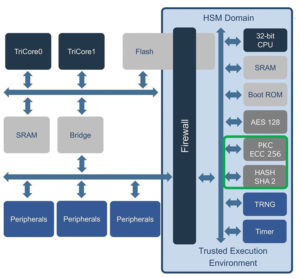

Varnostne ključe je mogoče zavarovati s t. i. strojnimi varnostnimi sidri (Trust Anchor). Pri tem je treba sprejeti ukrepe, ki zagotavljajo, da ima dostop do storitve šifriranja v varnostnem sidru izključno pooblaščena enota (Entity) (slika 2). Varnostna sidra so zavarovano in izolirano okolje, v katerem so shranjeni in se obdelujejo ključi oz. potrdila. Različni hekerski napadi so pokazali, da programska izvedba tovrstnih varnostnih sider (v okviru operacijskega sistema mikrokrmilnika) ne zadošča – namenska strojna oprema zagotavlja bolj učinkovito in boljšo zaščito.

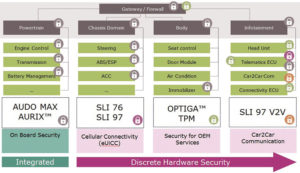

Zaradi tega so razvili strojne varnostne razširitvene enote (Security Hardware Extension – SHE) in strojne varnostne enote (Hardware Security Modules – HSM), ki se integrirajo v mikrokrmilnike. Mikrokrmilniki Infineon AURIX™ imajo na primer vgrajeno enoto HSM, ki od druge generacije (TC3xx) podpira tudi asimetrično kriptografijo (par zasebnega in javnega ključa) (slika 3).

Še posebej učinkovito zaščito, zlasti za varnostno kritična območja, kot sta komunikacija s sistemi zunaj vozila in sistemi za informacije in zabavo, omogočajo posebni varnostni krmilniki, na primer enota z zaupanja vredno platformo (Trusted Platform Module – TPM) OPTIGA. Enota TPM zagotavlja zanesljivo overjanje in ima v ta namen v zaščitenem okolju shranjena dolgoročna potrdila z ustreznimi ključi.

Uporabo rešitev na podlagi mikrokrmilnikov (HSM), enot TPM ali kartic SIM za varnostna sidra v avtomobilih določa vsakokratni način uporabe (slika 4). Izvedba z enoto HSM (vgrajeno v mikrokrmilniku) je namenjena predvsem komunikaciji med v vozilo vgrajenimi napravami, kjer potrebujemo visoko računsko moč in robustno zmogljivost v realnem času. Posebni krmilniki TPM za razliko od tega varujejo zunanjo komunikacijo, ki predstavlja večje tveganje za kibernetsko varnost, ob tem pa jih je mogoče uporabiti tudi kot osrednjo shrambo za varnostno kritične ključe in potrdila. Zagotavljajo tudi zaščito pred t. i. napadi na stranske kanale, kjer lahko na primer iz časa izvajanja algoritma, porabe procesorja med izračunom ali elektromagnetnega sevanja dobimo informacije o ključih.

Za varnost podatkov v avtomobilih veljajo naslednja načela:

- Neoporečnost elektronskih ključev je bistveni predpogoj za elektronski sistem z varnimi podatki.

- Spremenjeni ali spremembam izpostavljeni elektronski ključi pomenijo, da ni mogoče doseči varnosti podatkov.

- Klonirani oziroma poustvarjeni elektronski ključi ne puščajo sledov.

- Delo z elektronskimi ključi mora biti zavarovano skozi celotno življenjsko dobo izdelka.

- Varnostna sidra (Trust Anchor) omogočajo upravljanje ključev in njihovo rabo v nezavarovanem okolju (torej med uporabo vozila).

Učinkovita zaščita z upoštevanjem standardov

Proizvajalci avtomobilov zdaj podatke razvrščajo po pomembnosti za varnost, pri čemer vsak razred vključuje tudi potrebne ukrepe oz. za vsak ključ potrebno zaščito. Pomembna je tudi življenjska doba elektronskih ključev, saj je treba elektronske ključe z daljšo zahtevano življenjsko dobo zaščititi širše od ključev, ki se uporabljajo le omejen čas (ključi za sejo).

Zdaj je vnovična raba obstoječih in preverjenih varnostnih tehnologij sicer zaželena, vendar pa so v avtomobilih prisotne še druge posebne zahteve: Avtomobili morajo dosegati visoko raven kakovosti v zahtevnih pogojih delovanja, biti visoko zanesljivi in imeti nadpovprečno življenjsko dobo.

Rešitve za podatkovno varnost s področja kartic z integriranimi vezji so že v široki uporabi. V zvezi z uporabo v vozilih je treba tukaj dodatno upoštevati razširjeno temperaturno območje in običajne kvalifikacijske standarde – kot primer varnostnega krmilnika lahko tu omenimo kartice SIM. Avtomobilska industrija tukaj stavi na robustne tehnologije kartic SIM za spajkanje, ki zagotavljajo odpornost proti tresljajem, razširjeno temperaturno območje in skladnost s standardom AECQ-100 za avtomobilsko industrijo.

Zaščita skozi celotno življenjsko dobo

Učinkovita rešitev je uporaba osebnega varnostnega krmilnika. Osebni varnostni krmilnik ima lasten ključ, ki se določi v certificiranem proizvodnem postopku pri proizvajalcu polprevodnikov. Ker so ti varnostni krmilniki zaščiteni pred strojnimi napadi, jih je mogoče dobavljati brez posebnih logističnih ukrepov, saj jih je mogoče spreminjati samo z osebnim ključem. Osebni varnostni krmilnik TPM poenostavlja tudi postopek individualizacije krmilnikov, saj je mogoče z zaščitenim zasebnim ključem v krmilniku z zavarovano komunikacijo prenesti dodatne ključe.

Še en vidik je dolga življenjska doba vozil, ki lahko znaša tudi 20 let in več, kar pomeni, da morajo biti skozi celotno življenjsko dobo varni tudi uporabljeni kriptografski algoritmi. To je mogoče, če ima varnostna arhitektura možnost preproste menjave funkcij za šifriranje, če po možnosti podpira vzporedno rabo novih in starih algoritmov ter če zagotavlja dovolj strojnih sredstev (vodil, pomnilnika itd.) za nove daljše ključe. To »okretnost šifriranja« na primer podpira standard TPM 2.0.

Primer uporabe pri SOTA

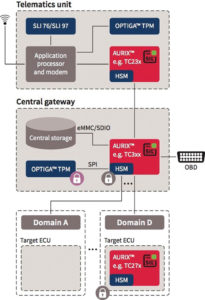

Dragi odpoklici zaradi odpravljanja programskih težav s krmilniki vozil so proizvajalce vozil spodbudili k razmišljanju o možnostih za izvedbo posodobitev programske opreme na daljavo (Software Update Over The Air – SOTA). Poleg prihrankov pri stroških odpoklica omogoča mobilna povezava z vozilom skupaj z možnostjo prenosa nove programske opreme ponujanje novih funkcij in aplikacij. Namenske varnostne rešitve (slika 6) zagotavljajo strojne varnostne mehanizme za različne funkcije aplikacije SOTA v vozilu.

Arhitekturo vozila za SOTA je mogoče (poleg celotne komunikacije med strežnikom OEM in ciljnim krmilnikom) izvesti s tremi krmilniki (bloki ECU), kjer različne varnostne rešitve prevzamejo vsakokratne varnostne funkcije: krmilnik za telematiko, osrednji prehod in ciljni krmilnik. V enoti za telematiko se po radijski povezavi vklopijo storitve za overjanje in šifriranje, nato pa z varnim protokolom sprejme oz. dešifrira podatke (od OEM). Pri tej kritični funkciji overjanja priporočamo izvedbo namenskega varnostnega krmilnika TPM, ki ščiti varnostno kritične ključe in potrdila.

Zaključek

Sodobne polprevodniške rešitve omogočajo sisteme za varnost vozil z visoko stopnjo funkcionalne in kibernetske varnosti, ki varujejo tako vozilo kot tudi potnike in druge udeležence v prometu. V ta namen so na voljo posebej optimizirani 32-bitni mikrokrmilniki z vgrajenimi strojnimi varnostnimi enotami (HSM), krmilniki SIM in posebnimi varnostnimi krmilniki TPM ter pripadajočimi paketi programske opreme. Tako je mogoče posamezne zaščitne mehanizme prilagoditi varnostnim zahtevam določene aplikacije. Uporaba preverjenih algoritmov šifriranja, kot sta AES in ECC, ter skladnost s standardi, kot so SHE, EVITA in TPM, zmanjšuje tveganje ter potrebno delo pri integraciji za proizvajalce OEM in njihove dobavitelje ter podizvajalce.